Seguridad

Inicio – Seguridad

Ataque “Man-in-the-Middle”

Man-in-the-Middle (MitM), que en español significa “hombre en el medio”, es un tipo de ataque destinado a interceptar, sin autorización, la comunicación entre dos dispositivos (hosts) conectados a una red. Este ataque le permite a un agente malintencionado manipular el tráfico interceptado de diferentes formas, ya sea para escuchar la comunicación y obtener información sensible, como credenciales de acceso, información financiera, etc., o para suplantar la identidad de alguna de las partes. Para que un ataque MitM funcione correctamente, el delincuente debe asegurarse que será el único punto de comunicación entre los dos dispositivos, es decir, el delincuente debe estar presente en la misma red que los hosts apuntados en el ataque para cambiar la tabla de enrutamiento para cada uno de ellos.

Aunque alterar la tabla de enrutamiento es infinitamente más simple cuando se realiza en la misma red, técnicamente sería posible secuestrar los routers de los proveedores de Internet y alterar arbitrariamente sus tablas de enrutamiento, pero la complejidad de este tipo de ataque es incomparablemente mayor. Por tanto, todos los ejemplos que citaré en este artículo estarán relacionados con el ataque desde dentro de la red.

Lectura recomendada: Malware Plead distribuido mediante ataques de Man in the Middle a nivel de router

Ejecución del ataque

Como sucede en la mayoría de los ataques, incluso si el delincuente no tiene un profundo conocimiento sobre lo que va a ejecutar, podrá llevarlo a cabo, aunque sea de forma mecánica. Y en el caso de los ataques de Man-in-the-Middle no es diferente: siguiendo algunas instrucciones que se encuentran fácilmente en Internet, es posible reproducir este tipo de ataque. Por eso es tan importante tomar siempre medidas de protección.

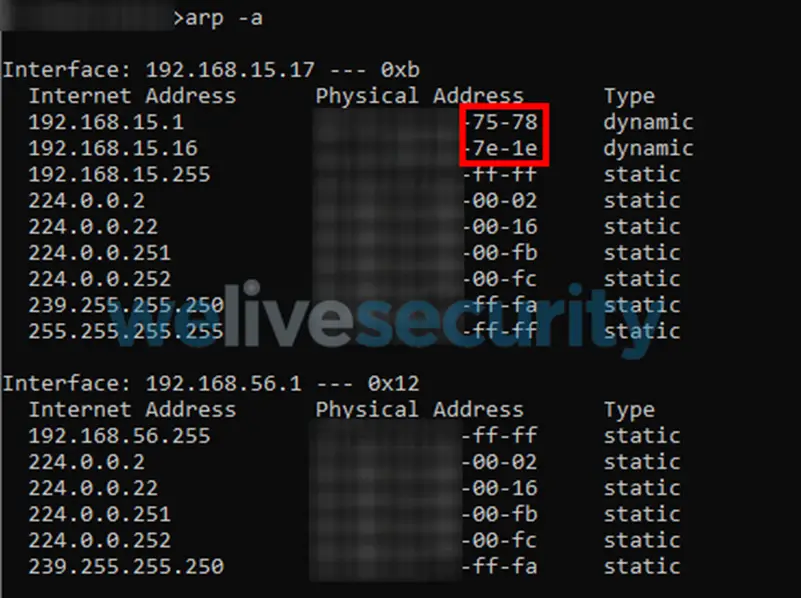

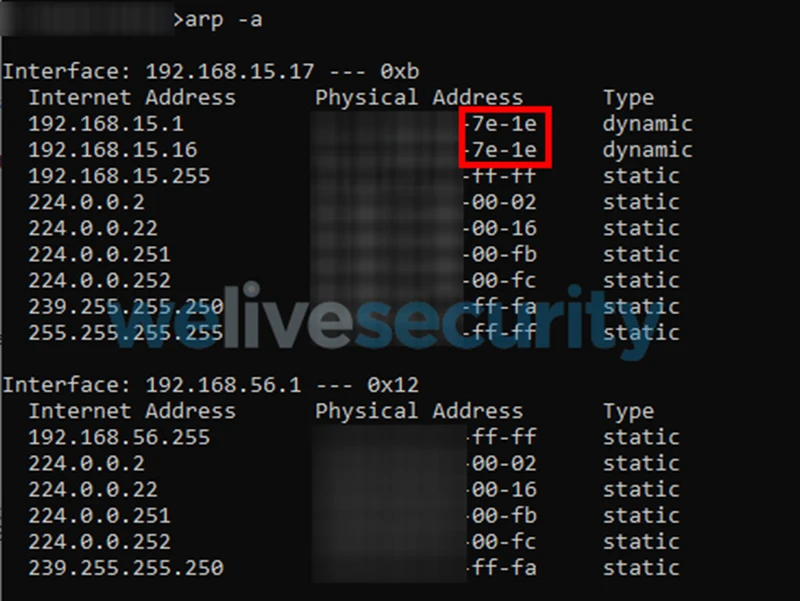

Para comprender cómo funciona el ataque, veamos la imagen a continuación. En la misma se puede apreciar la tabla de enrutamiento presente en la computadora de la víctima, aún sin cambios.

PHISHING:

Definición:

El “phishing” es una modalidad de estafa diseñada con la finalidad de robarle al usuario su identidad. El delito consiste en obtener información tal como números de tarjetas de crédito, contraseñas, información de cuentas u otros datos personales por medio de engaños. Este tipo de fraude se recibe habitualmente a través de mensajes de correo electrónico o de ventanas emergentes.

Como funciona:

En esta modalidad de fraude, el usuario malintencionado envía millones de mensajes falsos que parecen provenir de sitios Web reconocidos o de su confianza, como un banco o la empresa de su tarjeta de crédito. Dado que los mensajes y los sitios Web que envían estos usuarios parecen oficiales, logran engañar a muchas personas haciéndoles creer que son legítimos. La gente confiada normalmente responde a estas solicitudes de correo electrónico con sus números de tarjeta de crédito, contraseñas, información de cuentas u otros datos personales.

Para que estos mensajes parezcan aún más reales, el estafador suele incluir un vínculo (link) falso que parece dirigir al sitio Web legítimo, pero en realidad lleva a un sitio falso o incluso a una ventana emergente que tiene exactamente el mismo aspecto que el sitio Web oficial. Estas copias se denominan “sitios Web piratas”. Una vez que el usuario está en uno de estos sitios Web, introduce información personal sin saber que se transmitirá directamente al delincuente, que la utilizará para realizar compras, solicitar una nueva tarjeta de crédito o robar su identidad.

Como Protegerse:

Este tipo de fraude debe contenerse a través del ISP y vía usuario.

El usuario debe seguir estas recomendaciones para evitar que sea víctima de robo de su identidad:

Nunca responda a solicitudes de información personal a través de correo electrónico. Si tiene alguna duda, póngase en contacto con la entidad que supuestamente le ha enviado el mensaje. Tener especial cuidado en correos que supuestamente han sido enviados por entidades financieras y compras por Internet, como eBay, PayPal, bancos, etc. Solicitando actualizar datos de cuentas y/o accesos, ya que ninguna de estas entidades solicitan este tipo de información por este medio.

Asegúrese que su PC cuente con las últimas actualizaciones a nivel de seguridad dadas por los fabricantes (Microsoft, Mac, etc…)

Para visitar sitios Web, introduzca directamente la dirección URL en la barra de direcciones.

Asegúrese de que el sitio Web utiliza cifrado.

Si tiene instalado servidores Web, asegúrese que tanto el aplicativo como el sistema operativo cuenten con las últimas actualizaciones a nivel de seguridad dadas por los fabricantes correspondientes. Muchas veces los phishers buscan en la red servidores Web vulnerables que puedan ser utilizados para montar páginas que intentan suplantar la identidad de una entidad financiera, sin que el usuario se de cuenta. Para el cliente, esto tiene como repercusión la afectación directa en su servicio de Internet, ya que la IP donde se encuentra alojada la página fraude es reportada por entidades internacionales pidiendo al ISP (Telanet Digital) el bloqueo de la misma.

Comunique los posibles delitos relacionados con su información personal a las autoridades competentes.

A nivel del ISP, actualmente Telanet Digital implementa filtros anti-spam que ayudan a proteger a los usuarios de los phishers, ya que reducen el número de correos electrónicos relacionados con el phishing recibidos por el usuario.

SPAM

Definición:

Se llama spam, correo basura a los mensajes no solicitados, habitualmente de tipo publicitario, enviados en cantidades masivas que perjudican de una u otra manera a los usuarios que reciben este correo. Aunque su difusión se puede hacerse por distintas vías, lo mas común es hacerlo vía correo electrónico.

Actualmente Telanet Digital cuenta con una plataforma que protege a los usuarios de este tipo de correos

Normas básicas para evitar y reducir al mínimo el spam

El spam es un problema que debe ser controlado desde diferentes frentes, tanto a nivel de usuarios como a nivel de los proveedores de Internet.

A nivel de usuario, se pueden seguir estas recomendaciones para evitar ser inundado por correo spam:

Si no se reconoce un remitente de un correo, no abrir los archivos adjuntos del mensaje, incluso si usted tiene un software bloqueador de spam y/o filtro de aplicación ejecutándose en su PC. Los archivos adjuntos a menudo incluyen software o aplicaciones malintencionadas que pueden tener efectos muy negativos sobre su PC, desde borrar su información mas valiosa hasta capturar contraseñas, números de tarjetas de crédito, etc… sin que el usuario ni siquiera se entere. Estas aplicaciones no se pueden incluir en un mensaje de correo electrónico en texto plano, la cual es la razón por la que se empaquetan en los archivos adjuntos.

Si recibe un correo spam, nunca haga clic en el vínculo Quitar spam, ya que lo que buscan los spammers es que el cliente verifique que esta dirección de correo está activa, añadiendo posiblemente su cuenta de correo a más y más listas de spam, lo cual ocasionará que usted reciba mayor cantidad de correo no deseado.

Algunos programas que utilizan los spammers tratan de adivinar las cuentas de correo a las cuales enviar correo no deseado, por lo cual es recomendable utilizar cuentas que contengas números y letras para que no sean fácilmente ubicadas.

Nunca dar click sobre enlaces (links) que se encuentren dentro de un mensaje de correo electrónico de un remitente desconocido. Probablemente pueda ser un caso de phishing para tratar de robar la identidad del usuario o puede activar un programa que silenciosamente descargue aplicaciones en su PC.

En caso de que usted conozca al remitente, igual la recomendación es no dar click sobre enlaces (links) que se encuentren dentro del mensaje. Uno nunca puede estar seguro de que quien envía el mensaje es realmente quien dice ser, ya que los spammers pueden cambiar la cuenta remitente, suplantando la identidad de otra persona.

Para acceder a un enlace (link) dentro del mensaje, se recomienda cerrar el mensaje, y visitar el sitio en cuestión, introduciendo manualmente la URL (por ejemplo, www.google.com) en su navegador de Internet. Es la única manera de estar seguro que la página a la cual se está accediendo es la real.

Para tratar de evitar que su cuenta sea ingresada en listas de correo utilizadas por los spammers, se recomienda que el usuario preste cuidado a los sitios donde ingresa y que le solicita registrarse (mediante una cuenta de correo), ya que existen muchos sitios Web inescrupulosos que venden estas cuentas registradas a redes de spammers.

Si tiene instalado servidores de correo, asegúrese que tanto el aplicativo como el sistema operativo cuenten con las últimas actualizaciones a nivel de seguridad dadas por los fabricantes correspondientes. En muchos casos, los servidores de correo, debido a configuraciones deficientes, permiten que cualquier persona, desde Internet, utilice estos servidores para enviar correos (conocido como Open Relay), afectando el servicio de correo del cliente y muy posiblemente será bloqueado en listas negras de Spam mantenidas a nivel mundial.

En caso que ud como cliente tenga problemas en el envío de correos, para verificar que su IP no se encuentra reportada en listas negras de spam, puede revisar los siguientes enlaces para realizar la consulta:

En caso que su IP se encuentre reportada acceder al siguiente enlace para tramitar el desbloqueo:

http://200.118.2.73/varios/bloqueoIPs.asp

Para que pueda ser efectivo este desbloqueo, el cliente deberá tomar las medidas correspondientes para evitar que se continúe enviando correo spam.

Hay que tener en cuenta que el tiempo de desbloqueo depende del sitio en el cual ha sido reportado una IP. Entre los sitios más frecuentes, están:

www.aol.com: Tiempo de desbloqueo aprox. 48 horas

www.lashback.com: Tiempo de desbloqueo aprox. 1 hora

www.uceprotect.net: Tiempo de desbloqueo aprox. 7 días

www.spamcop.net: Tiempo de desbloqueo aprox. 24 horas

www.dsbl.org: Tiempo de desbloqueo aprox. 7 días

WWW.WPBL.INFO: Tiempo de desbloqueo aprox. 1 hora

WWW.MOENSTED.DK: Tiempo de desbloqueo aprox. 1 hora

www.comcast.com: Tiempo de desbloqueo aprox. 48 horas

www.abuso.cantv.net: Tiempo de desbloqueo aprox.48 horas

www.spamhaus.org: Tiempo de desbloqueo aprox. 24 horas

VIRUS

Definición:

Un virus informático es un programa que se copia automáticamente y que tiene por objeto alterar el normal funcionamiento del PC, sin el permiso o el conocimiento del usuario. Los virus pueden destruir, de manera intencionada, los datos almacenados en un PC aunque también existen otros más “benignos”, que solo se caracterizan por ser molestos.

Los virus informáticos tienen, básicamente, la función de propagarse, replicándose, pero algunos contienen además una carga dañina (payload) con distintos objetivos, desde una simple broma hasta realizar daños importantes en los sistemas, o bloquear las redes informáticas generando tráfico inútil.

Como Protegerse:

Similar al spam, los virus son un problema que debe ser controlado desde diferentes frentes, tanto a nivel de usuarios como a nivel de los proveedores de Internet.

A nivel de usuario, se pueden seguir estas recomendaciones para evitar ser víctima de los efectos de un virus informático:

Si no se reconoce un remitente de un correo, no abrir los archivos adjuntos del mensaje, incluso si usted tiene un software antivirus y/o filtro de aplicación ejecutándose en su PC. Los archivos adjuntos a menudo incluyen software o aplicaciones malintencionadas que pueden tener efectos muy negativos sobre su PC. Evite caer en técnicas conocidas como de Ingeniería social en la cual llega un correo electrónico con un mensaje del estilo ejecute este programa y gane un premio.

Evitar la instalación de software pirata o de baja calidad, mediante la utilización de redes P2P, ya que muchas veces, existen ciertos sitios que prometen la descarga de un aplicativo en particular pero en realidad lo que el usuario descarga es un virus.

Asegurarse que su equipo PC cuente con las últimas actualizaciones a nivel de seguridad tanto a nivel de sistema operativo como de los aplicativos instalados, dadas por el fabricante. Existen algunos tipos de virus que se propagan sin la intervención de los clientes y que aprovechan debilidades de seguridad de los diferentes sistemas y aplicaciones, como por ejemplo los virus Blaster y Sasser.

Instalar software antivirus en el PC, el cual esté actualizado con las últimas firmas dadas por el fabricante respectivo.

A nivel de ISP, Telanet Digital cuenta actualmente con equipos especializados en la detección y filtrado de correos con virus, mediante filtros de tipo heurístico, firmas de virus reconocidos y adicional cuenta con filtros de tipo preventivo, que aunque a nivel público no se halla liberado una firma para contener una nueva amenaza, el sistema coloca en cuarentena este tipo de tráfico, hasta determinar si el tráfico es legal o hasta que se tenga la firma correspondiente a la propagación del nuevo virus o gusano. Todos los correos que los usuarios reciben y envían son filtrados por esta herramienta.

Cada una de las entradas de la tabla ARP tiene una dirección única, como puede observarse en la numeración final presente en cada una de ellas.

Como dije anteriormente, cuando se está ejecutando un ataque MitM, el delincuente se hace pasar por la dirección de destino de la víctima, que suele ser un router o alguna otra dirección que sea la puerta de entrada a esa red. Vale la pena mencionar que los ataques en los que se hacen pasar por la dirección de destino de la víctima representan uno de los tantos tipos de ataques de MitM. Dicho esto, existen algunas herramientas que pueden realizar este tipo de ataque. En el caso de nuestro ejemplo, el ataque realizado fue de envenenamiento de ARP, también conocido como ARP spoofing o envenenamiento de tablas ARP. El ARP, o Adress Resolultion Protocol, es un protocolo de resolución de dirección que se utiliza en la comunicación entre direcciones IP y la dirección física de un equipo, más conocida como dirección MAC.

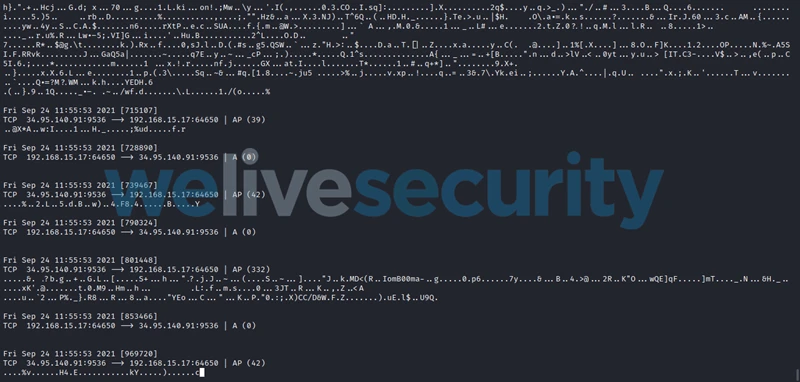

El software utilizado para automatizar este ataque fue Ettercap a través de la línea de comandos. Sin embargo, el software también tiene una interfaz gráfica muy intuitiva y fácil de usar. Después de ejecutar el comando, la víctima cree que el atacante es la puerta de enlace y comienza a enviarle todas sus solicitudes.

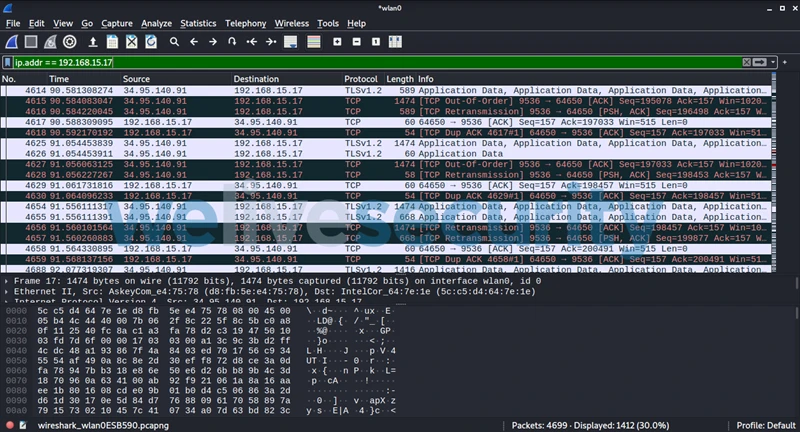

Como la visualización que ofrece Ettercap tiene una estructura muy difícil de interpretar, es posible utilizar analizadores de red más robustos como Wireshark para monitorear la interfaz de red que está recibiendo este tráfico y tratarlo o guardarlo para realizar un análisis posterior.

Consecuencias de un ataque de Man-in-the-Middle

Ahora que entendemos un poco sobre la estructura del ataque en sí, queda por ver qué pueden hacer los delincuentes cuando llevan a cabo un ataque Man-in-the-Middle.

En el ejemplo que mencioné, la captura de tráfico fue realizada por Ettercap con el fin de analizar paquetes. Sin embargo, Ettercap no es la única solución que ayuda a crear ataques Man-in-the-Middle. Es posible desarrollar amenazas para realizar determinadas acciones dentro del tráfico interceptado o utilizar alguna de las soluciones ya creadas para realizar estas modificaciones. Una de las soluciones desarrolladas para este propósito fue Man-in-the-Middle Framework, o MITMf, que viene con varias funcionalidades instaladas por defecto. Algunas de estas funcionalidades permiten:

– Realizar capturas de pantalla de lo que observa la víctima cada cierto tiempo;

– Insertar en la página a la que se accede código en JavaScript creado por el atacante;

– Ejecutar procesos que intentan abrir tráfico encriptado HTTPS;

– Insertar un keylogger que capture todo lo que escribe la víctima.

Con esto, las opciones de ataque son prácticamente ilimitadas, y aún es posible utilizar el ataque para dirigir el tráfico a otros frameworks con aún más funcionalidades, como, por ejemplo, BeEF.

Además del enfoque MitM más tradicional que menciono en esta publicación, los delincuentes usan este concepto de interceptar las acciones de las víctimas en varios otros tipos de ataques, como la alteración de la memoria cuando la víctima usa el portapapeles (al copiar y pegar algo), ataques de Man-in-the-Browser (que significa hombre en el navegador) cuando el ciberdelincuente modifica información transmitida directamente por el navegador, por ejemplo, cuando se realiza una compra. Todos estos tipos de ataques tienen un impacto significativo en las víctimas y la mayoría de ellos no muestran signos de que la víctima esté siendo atacada en ese momento, lo que hace que las medidas de protección frente a este tipo de amenazas sean aún más necesarias.

Cómo protegerse de un ataque de Man-in-the-Middle

- Siempre desconfíe de las redes Wi-Fi: por definición, las redes Wi-Fi son más susceptibles a los ataques si alguien ha podido acceder a la red legítima de manera no autorizada o porque los actores maliciosos crean una red con el mismo nombre que la red legítima para engañar a los usuarios y que se conecten. Tenga siempre cuidado al utilizar redes Wi-Fi públicas. En caso de necesitar utilizarlas, evite compartir información importante y descargar archivos.

- Solo instale software de fuentes conocidas – muchas amenazas se esconden detrás de software o archivos que parecen inofensivos. Por eso es importante asegurarse de que el software que necesita descargar provenga de una fuente confiable para disminuir las posibilidades de que la descarga haya sido manipulada. Si un ataque Man-in-the-Middle ya está en marcha, es posible que los ciberdelincuentes puedan cambiar el archivo de destino que se descargará. Si este es el caso, el siguiente consejo le ayudará a identificar el proceso.

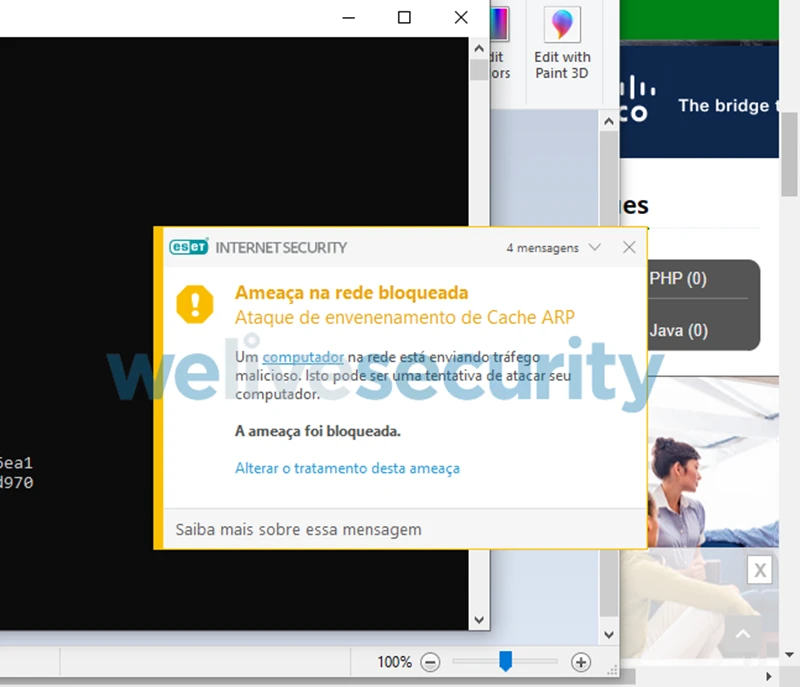

- Antivirus – esta es una recomendación presente en casi todas las publicaciones relacionadas a amenazas informáticas de WeLiveSecurity, por el simple hecho de que es una de las formas más eficientes de prevenir la mayoría de las amenazas. Mientras recopilaba imágenes para la elaboración de este artículo olvidé deshabilitar mi software de protección y me alertó sobre una amenaza potencial en la red e identificó un ataque de envenenamiento de caché ARP.

Tenga siempre en su dispositivo una solución antivirus correctamente instalada, actualizada y configurada para detener las amenazas que llegan a través de archivos o redes.

Si le preocupan los ataques MitM en su entorno de red corporativa, puede tomar algunas medidas adicionales para prevenirlos:

- Segregar redes: sacar hosts del mismo dominio de colisión ayuda a evitar que se realicen ataques en toda la red a la vez.

- Firewall: proteja estas redes con un firewall que tenga reglas adecuadas, evitando interacciones no deseadas.

- Configurar los routers: muchos dispositivos de red tienen la capacidad de inspeccionar la tabla ARP para evitar ataques de envenenamiento, identificar si sus dispositivos tienen esta función y, si la tienen, habilitarla